好久没更新了,随便写点吧,懒是真的懒,懒狗没救了( ╯□╰ )

做了道比较简单的流量分析题,主要学到了pyshark的一些简单操作,题目是这个

- 工业信息安全技能大赛-2019-山东站-线上-简单流量分析

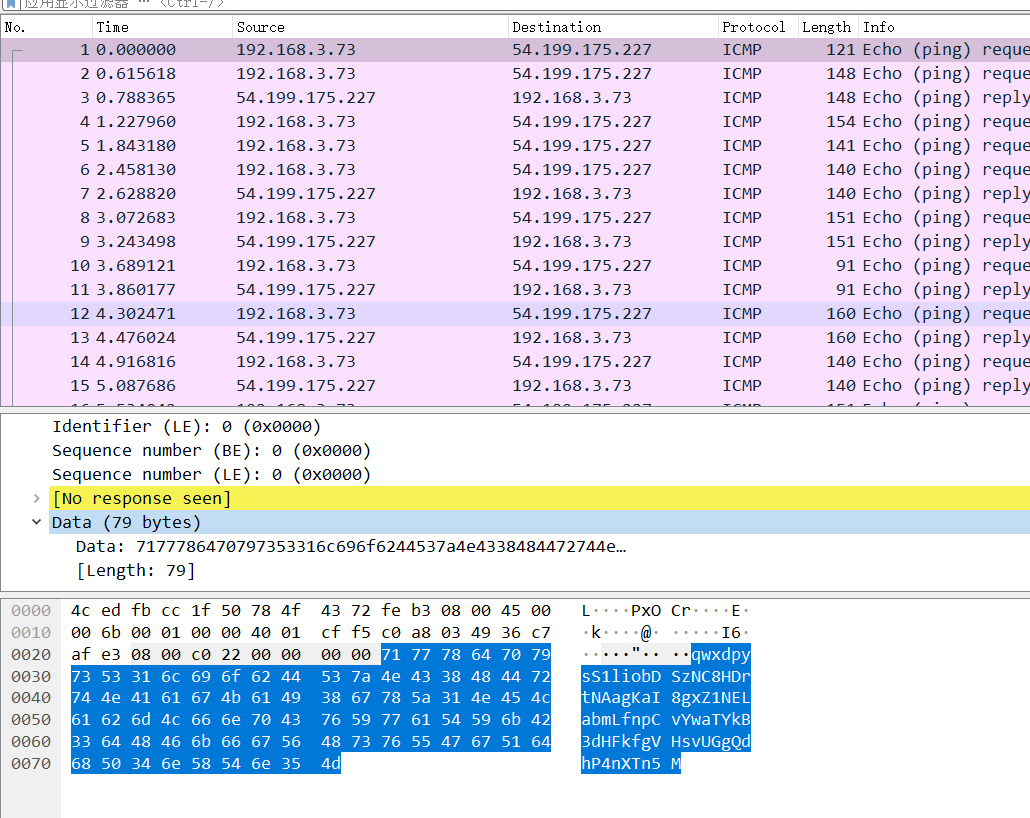

打开文件一看发现是一堆icmp流量,观察一下数据长度发现没超过126的,应该是ascii码没错了

之后当然是写个脚本提取一下了,脚本如下

1 | import pyshark |

把所有请求包长度提取出来转换为字符,发现是base64,解码后得到flag

Ojpcbm1vbmdvZGI6IToxNzg0MzowOjk5OTk5Ojc6OjpcbnVidW50dTokNiRMaEhSb21URSRNN0M0bjg0VWNGTEFHe3h4MmI4YV82bW02NGNfZnNvY2lldHl9Ojo=

b'::\\nmongodb:!:17843:0:99999:7:::\\nubuntu:$6$LhHRomTE$M7C4n84UcFLAG{xx2b8a_6mm64c_fsociety}::'