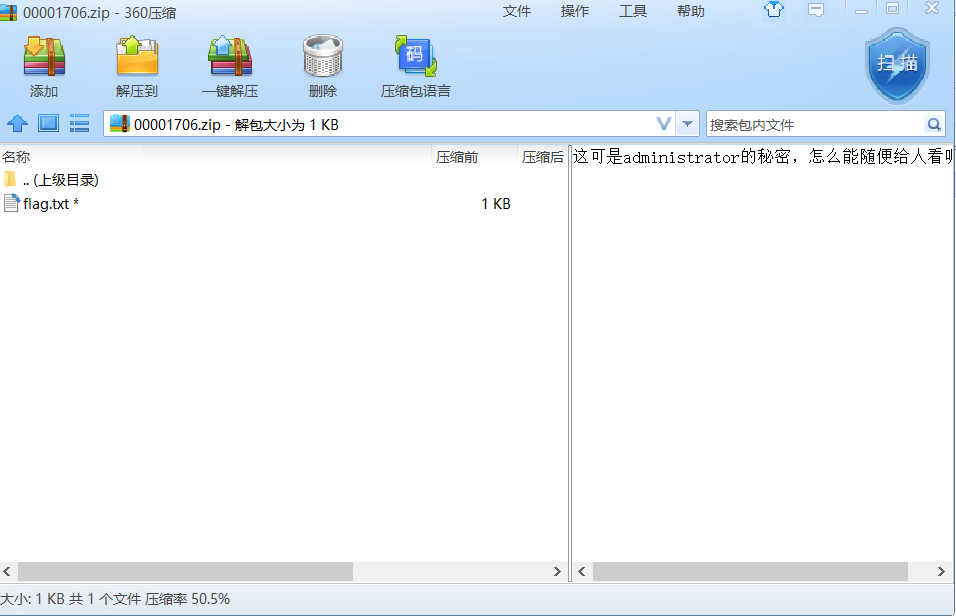

这道题首先是给了个挺大的流量包,foremost一下发现了一个加密的zip

提示密码是administeror的密码

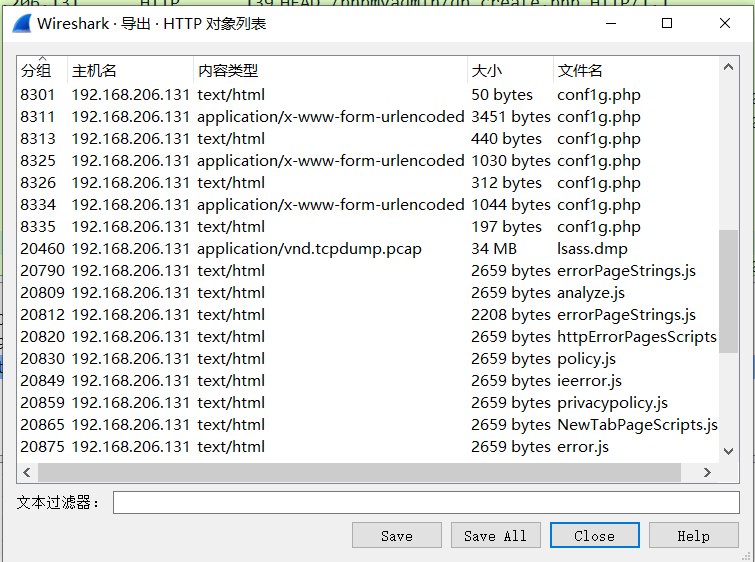

再观察流量包,在导出HTTP时发现了一个34MB的lsass.dmp

经过百度可以知道,这是通过procdump64在Windows上通过lsass.exe进程dump出来的一个文件,可以通过mimikatz来获得明文账号密码

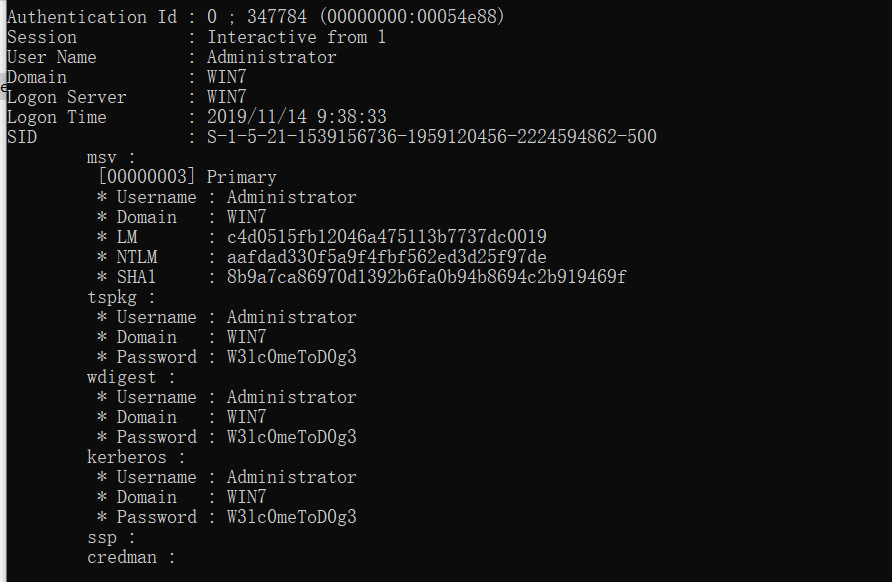

下载了一个win版的mimikatz,当然kali好像也是自带的,然后以管理员身份运行,键入如下命令

- privilege::debug

- sekurlsa::minidump ../lsass.dmp //这里是文件路径

- sekurlsa::logonpasswords full

成功获得密码

W3lc0meToD0g3

打开压缩包获得flag

flag:D0g3{3466b11de8894198af3636c5bd1efce2}